Mirai

Mirai es un malware que infecta dispositivos capaces que funcionan con procesadores ARC, convirtiéndolos en una red de bots controlados a distancia o "zombies". Esta red de bots, llamada botnet, se suele usar para arrojar ataques DDoS.

La Botnet Mirai fue descubierta por primera vez en el año 2016, cuando tomó el control de miles de dispositivos móviles y causó daños masivos a internet. Como resultado, los sitios web y servicios de muchas corporaciones internacionales, incluyendo Amazon, Netflix y Spotify, no estuvieron disponibles durante mucho tiempo. Para las empresas esto puede significar una pérdida de cantidades millonarias.

Surgimiento de La Botnet Mirai

Han existido antecesores semejantes a Mirai a partir de 2014, conocidos como Bashlite, Gafgytm, QBot, Remaiten y Torlus. El código del bot Mirai se creó desde los códigos mejorados de sus antecesores, compilados por diversos desarrolladores. Ha sido finalizado por un conjunto de hackers que unieron sus fuerzas en 2014 y lanzaron ataques DDoS contra servidores de Minecraft de la competencia bajo el seudónimo de «lelddos» usando la red de bots Mirai para ralentizarlos o desconectarlos, lo cual costó mucho dinero a sus operadores. Mirai ha sido programado para borrar el malware de los dispositivos de IoT ya infectados, y al final tomar el control de uno mismo.

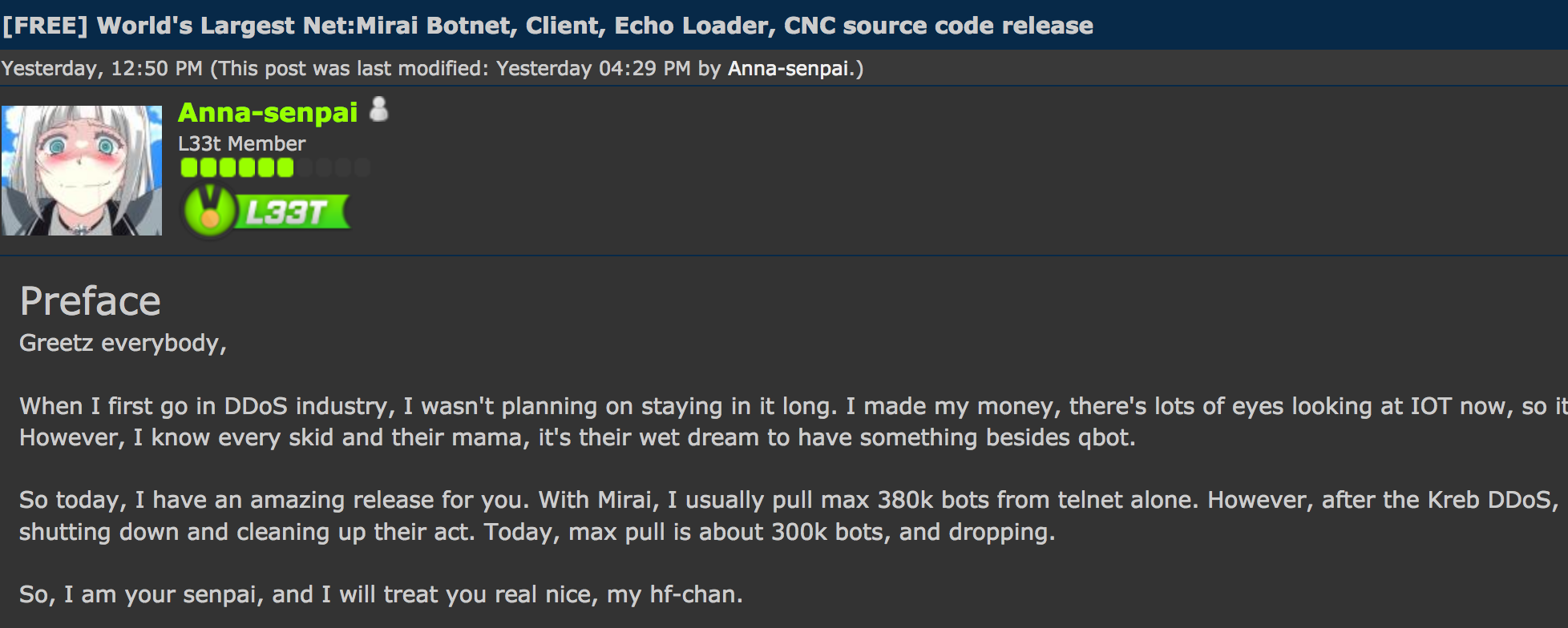

Al poco tiempo de este ataque, uno de los co-desarrolladores de Mirai, divulgó el código fuente del malware en línea bajo el nombre «Anna-Senpai». De esta forma, el creador permitió que varios hackers copiaran y desarrollaran el código. La liberación causó un veloz incremento de falsificadores que usan sus propias redes de bots Mirai. La proporción de novedosas variaciones de Mirai hizo mucho más complejo el rastreo de los individuos causantes.

El 5 de diciembre de 2017, los hackers se declararon responsables frente a un tribunal de Alaska, de haber desarrollado el malware y haberlo fusionado en una red de bots para afectar a las organizaciones y a «otros objetivos». Aunque los desarrolladores del malware criminal se mantienen "en la mira", el código sigue en circulación y podría ser reutilizado, convertido y mejorado por otros hackers.

Interesante ciberataque.

ResponderEliminar