NotPetya

El virus fue un ransomware parecido al de Wannacry. El programa NotPetya te daba a entender que se estaba realizando una verificación del disco duro para después bloquear el ordenador. Los hackers pedían 300 dólares en bitcoins si querías recuperar tus datos.

Este ciberataque se aprovechó de un exploit. El fallo se llamaba Eternal Blue. Este fallo fue utilizado también por el virus Wannacry. El exploit fue robado por un grupo de hackers llamados Shadow Brokers a la Agencia de Seguridad Nacional de EE.UU.

Este grupo se encargaba de difundir exploits para que pudieran ser explotados por quien quisiera.

¿De donde proviene el ransomware?

Petya no es tanto una exclusiva instancia de ransomware como una familia de malware referente. Apareció por primera ocasión a comienzos de 2016, esparcido por medio de archivos adjuntos malignos de correspondencia electrónica. Una vez que estos archivos se descargan y abren, el malware cae sobre los equipamientos de la víctima.

Tras unos comienzos subjetivamente modestos, Petya explotó en el planeta de la ciberseguridad universal con un ataque renovado en 2017. Esta nueva variante, llamada «Not Petya», golpeó distintas empresas en Ucrania, integrado el Banco Nacional, anterior a extenderse por Europa y USA. En general, el ataque de Not Petya de 2017 causó bastante más de 10 000 millones de USD en males.

¿Cómo se propaga NotPetya?

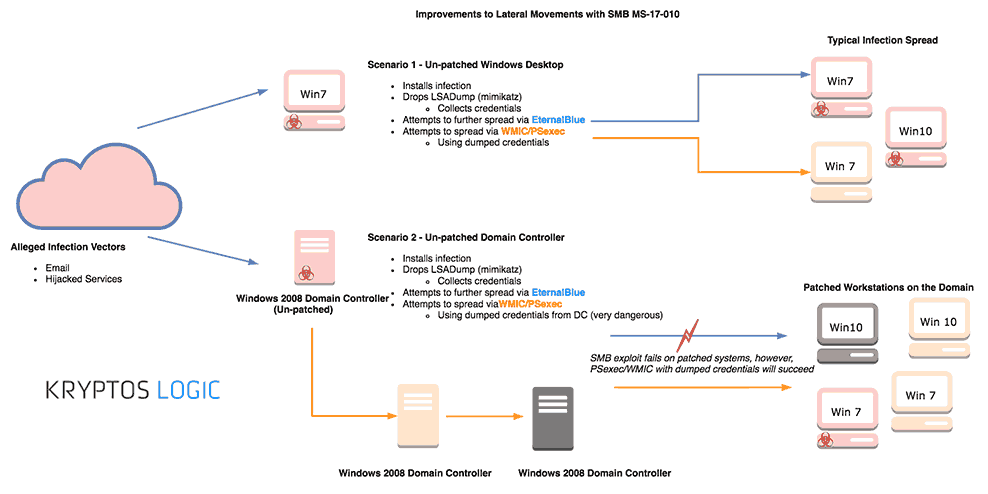

El ransomware NotPetya se activa a partir de una labor programada o un documento ejecutable (.exe). Cuando se realice clic en este documento, el ordenador infectado se bloqueará y se reiniciará mostrando una pantalla azul de muerte , después el buscador de errores del disco duro de Windows realizará una verificación falsa de los discos duros antes de que aparezca el mensaje de rescate en la pantalla del ordenador infectado. Cuando haya logrado establecerse en una red corporativa, NotPetya intentará difundirse por medio de la red corporativa interna para atrapar otras máquinas. Los dos le permiten tomar el control de una máquina por medio del protocolo SMBv1.

Si la ruta del protocolo SMB no posee triunfo, el malware buscará contraseñas de administrador en la máquina y, si se necesita, intentará conectarse a otros terminales por medio de los puertos TCP 139 y 445 usando el célebre protocolo SMBv1. Si detecta un servidor o, o sea, un controlador de dominio, dejará ahí un ejecutable (.exe) que va a ser operado de manera remota por medio de los instrumentos de gestión remota de Microsoft (PSEXEC y WMIC).

Comentarios

Publicar un comentario